Cybersicherheit

Büro und Werkstatt wirksam schützenComputerviren, Phishing- oder Hacker-Angriffe können Unternehmen und Geschäftsabläufe komplett lahmlegen. Jedes zweite deutsche Unternehmen – darunter sind immer häufiger auch kleine und mittelständische Firmen – wurden Umfragen zufolge bereits Opfer von IT-Sabotage. Der dadurch jährlich verursachte Schaden wird auf über 200 Milliarden Euro geschätzt. Wie schützt man seine IT-Infrastruktur vor Sabotage, Spionage und digitaler Erpressung?

Cyberangriffe auf Handwerksbetriebe gehören inzwischen zum Alltag und nehmen ständig zu. Die Angreifer haben es dabei nicht nur auf Online-Zugangsdaten abgesehen, sondern fordern, nach einer Verschlüsselung der Betriebsdaten mit sogenannter Ransomware, häufig auch Lösegeld. Werden IT-Systeme im Unternehmen gehackt, sind neben Ärger wirtschaftliche Schäden vorprogrammiert, die bis zur Insolvenz führen können. Unternehmer tragen deshalb eine besondere Verantwortung für die Sicherung ihrer IT, vertraulicher Mitarbeiter-, Kunden- und Betriebsdaten. Verschiedene Gesetze verpflichten sie sogar zu IT-Sicherheitsmaßnahmen – etwa die Grundsätze zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form (GoBD). Danach sind Datenverarbeitungssysteme gegen Verlust oder gegen unberechtigte Veränderungen zu schützen.

Externe und interne Risikofaktoren

Die Bandbreite von Cyberangriffen ist groß: Schadprogramme können Computer blockieren, Daten oder Festplatten zerstören. BOT-Programme können PCs unbemerkt fernsteuern, Keylogger Tastatureingaben speichern und an Dritte weitergeben, Denial-of-Service-Attacken Netzwerke lahmlegen, Phishing-Auftritte Internet-Nutzern Passwörter entlocken – und anderes mehr. Schon ein einziger falscher Klick auf einen E-Mail-Anhang mit einer gefälschten Bestellbestätigung, Rechnung, Mahnung oder Anfrage von bekannt scheinenden Absendern kann Schadsoftware, sogenannte „Malware“, einschleusen.

Auch Mitarbeiter können die eigene IT-Infrastruktur gefährden, wenn sie privat Apps oder Shareware-Programme herunterladen oder Urlaubsfotos als Bildschirmhintergrund per USB-Stick hochladen. Wird das private Smartphone auch geschäftlich genutzt oder umgekehrt, kann der sorglose Umgang mit Messenger-Nachrichten, E-Mails, Apps, Foren oder sozialen Netzwerken Schadprogrammen Tür und Tor öffnen.

Das gilt erst recht im Hinblick auf das Homeoffice: Viele häusliche Arbeitsplätze bestehen aus einer Mischung aus geschäftlicher und privater Hardware, die über keinen ausreichenden Virenschutz oder eine Firewall verfügt.

Ist der Ernstfall eingetreten und hat sich ein Virus in den Systemdateien der Unternehmens-Hardware festgesetzt, sind die Folgen erheblich. Meist müssen betroffene Server heruntergefahren, Datenträger formatiert, Betriebssysteme und Anwendungsprogramme neu installiert und konfiguriert sowie alle Arbeitsdaten neu aufgespielt werden – sofern virenfreie Sicherungskopien (Backups) vorhanden sind. Daher ist auch die regelmäßige Sicherung wichtiger Firmen-, Mitarbeiter-, Mieter- und Immobiliendaten ein elementarer Baustein der IT-Sicherheit (metallbau 5/2016: Schutz vor dem „Daten-Gau“).

Basisschutz für Betrieb und Daten

IT-Sicherheit ist stets ein Zusammenspiel von aufeinander abgestimmten Maßnahmen zum Viren- und Spam-Mail-Schutz, zur Einrichtung von Firewalls, zur Software-Aktualisierung, Datensicherung und Datenverschlüsselung sowie zum Datenschutz. Ganz oben in der Prioritätenliste steht die regelmäßige, nach Möglichkeit automatisierte Aktualisierung von Betriebssystemen, Anwendungsprogrammen, möglichst auch der „Firmware“, etwa von WLAN-Routern oder CNC-Maschinen. Von Herstellern offerierte Software-Updates enthalten nicht nur Verbesserungen und Erweiterungen, sie schließen auch Sicherheitslücken. Mit sogenannten „Firewalls“ lassen sich Rechner und Netzwerke von äußeren, schädigenden Einflüssen abschirmen. Diese aus Hard- oder Softwarekomponenten bestehenden Sicherungssysteme kontrollieren den Datenfluss zwischen internem und externem Netzwerk.

Netzwerk-Firewalls eignen sich für die Absicherung mehrerer Unternehmens-PCs. Direkt auf dem zu schützenden Rechner installierte Desktop-Firewalls dienen dazu, einzelne Arbeitsplatz-PCs und mobile Rechner vor äußeren Angriffen zu schützen.

Auch WLAN-Funknetze müssen abgesichert werden, indem auf dem WLAN-Router die WPA2- oder WPA3-Verschlüsselung (Wi-Fi Protected Access) aktiviert und die Firmware regelmäßig aktualisiert wird.

Schutz vor Computerviren bieten Anti-Virenprogramme. Sie halten die meisten aktuellen Schadprogramme in Schach – vorausgesetzt die Virensoftware wird durch regelmäßige Online-Updates aktuell gehalten. Anti-Virenprogramme schützen nicht nur vor Virenbefall und schädlichen Apps – sie können auch verhindern, dass man selbst zur Virenschleuder wird und damit Geschäftsbeziehungen gefährdet. Einen Basisschutz gibt es bereits ab etwa 50 Euro pro Rechner und Jahr – für etwas mehr einen Rundum-Schutz, der zusätzlich zum Viren-, Web- und Phishing-Schutz auch einen erweiterten Netzwerkschutz etc. enthält.

Mitarbeiter einbinden

Auch Mitarbeiter müssen in das IT-Sicherheitskonzept einbezogen und geschult werden, denn sie sind häufig der größte Schwachpunkt im IT-Sicherheitskonzept. Dann erkennen sie nicht nur potenzielle Gefahren besser – sie sind eher bereit, als lästig empfundene Sicherheitsmaßnahmen zu akzeptieren. Zusätzlich lassen sich durch gezielte technische Maßnahmen „menschliche“ Risiken minimieren: So können IT-Administratoren über Zugriffsrechte definieren, wer auf welche Server, Rechner und Daten Zugriff hat oder wer welche Anwendungen nutzen darf. Auch einzelne Anwendungsprogramme verfügen häufig über eine Zugriffsrechte-Verwaltung. Darüber hinaus lassen sich Laufwerke oder USB-Schnittstellen einzelner Arbeitsplätze sperren. Auch für die Internet-Verbindung zuständige Rechner (Web-Server) oder der WLAN-Router können so konfiguriert werden, dass problematische Internetseiten Mitarbeitern nicht zugänglich sind.

Schutz vor unberechtigtem Zugriff bieten Benutzerkennworte oder in Tastaturen, PC-Mäusen, Notebooks, Tablets oder Smartphones eingebaute Fingerabdruck-Scanner. IT-Sicherheitsregeln sollten im Unternehmen in Form von Richtlinien für die betriebliche und private Hardware-Nutzung, zu Passwörtern oder zur Datensicherung verbindlich festgeschrieben und alle Mitarbeiter darauf verpflichtet werden.

Mobilhardware als Risikofaktor

Da Mobilität im Zusammenhang mit der Digitalisierung und der medienbruchfreien Vor-Ort-Erfassung oder ‑Anzeige von Daten immer wichtiger wird, können Smartphones, Laptops oder Tablets, SD-Karten oder USB-Sticks schnell zum Sicherheitsproblem werden. Sie sind klein, leicht, mobil und können dadurch schnell in falsche Hände geraten. USB-Sticks oder SD-Karten werden gerne für den Datentransport oder Datenaustausch auch sehr großer Datenmengen verwendet. Doch je kleiner sie sind, desto größer die Gefahr, dass sensible Kunden- oder Objektdaten verloren gehen oder gestohlen werden. Vorkehrungen kann man dadurch treffen, dass man spezielle Anhänger, Transport-Hüllen oder ‑Boxen verwendet. Schutz vor Hardware-Diebstahl bieten Hardware-Schlösser. Gerät mobile Hardware dennoch einmal in falsche Hände, so erschweren oder verhindern Benutzerkennworte und Datenverschlüsselungen, dass Daten von Unbefugten geöffnet werden können. Werden sensible Daten auf Dienstreisen oder in den Urlaub mitgenommen, ist die Datenverschlüsselung ein Muss. Der Softwaremarkt bietet dazu diverse, auch kostenlose Open-Source-Verschlüsselungsprogramme. Spezielle Schutzprogramme für Mobilgeräte halten Schadprogramme in Schach, sichern Dateien und helfen, verlorene Mobilhardware per GPS-Ortung wiederzufinden.

IT-Spionage & ‑Sabotage

Zwar verfügen die meisten Unternehmen über Virenscanner, Firewalls und einen Passwort-Schutz für Rechner und Geräte. Angesichts der vielfältigen und immer komplexeren Bedrohungen reicht dieser Basisschutz allerdings nicht mehr aus. Zudem kommen mit der zunehmenden Vernetzung von Geräten über das Internet der Dinge (IoT) und dem Trend zur Digitalisierung neue sicherheitstechnische Herausforderungen hinzu. Durch die datentechnische Verknüpfung und mobile Verbindung von Geräten und Objekten mit dem Internet potenzieren sich die sicherheitstechnischen Schwachstellen im Unternehmen.

Deshalb sind zusätzliche Sicherheitsmaßnahmen notwendig, wie die Verschlüsselung von Netzwerkverbindungen, von Daten auf Datenträgern oder der elektronischen Kommunikation per E-Mail. Doch das machen nur wenige. Noch weniger verbreitet ist die Absicherung des internen Netzwerks gegen Datenabfluss von innen oder die Verwendung spezieller Angriffserkennungssysteme. Diese Systeme analysieren Datenströme und melden verdächtige Aktivitäten.

Zu weiteren Sicherheitsvorkehrungen zählen erweiterte Verfahren zur Benutzeridentifikation, zum Beispiel eine Zwei- oder Multi-Faktor-Authentifizierung. Dabei wird mittels einer Kombination zweier oder mehrerer unterschiedlicher und unabhängiger Komponenten eine Benutzer-Authentifizierung durchgeführt, etwa per Chip-Karte, PIN und zusätzlich der Prüfung biometrischer Merkmale. Regelungen, wer im internen Netzwerk auf welche Daten zugreifen darf und wer Zutritt zu sensiblen Bereichen eines Unternehmens bekommt, steigern die organisatorische Sicherheit. Zudem sollte es einen Sicherheitsbeauftragten geben, der diese Maßnahmen veranlasst und überwacht.

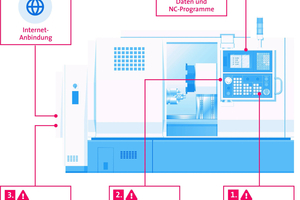

IT-Sicherheit in der Werkstatt

und im Homeoffice

Ein Ziel von Cyberangriffen können nicht nur Bürocomputer, sondern auch CNC-Maschinen sein. Sicherheitsschwachstellen sind im Produktionsalltag in die Maschine eingespielte Daten und NC-Steuerprogramme, der tägliche Datenaustausch, zum Beispiel über USB-Schnittstellen, über die Fehlerprotokolle ausgelesen und Updates eingespielt werden, oder der Internet-Anschluss der Geräte per Kabel oder WLAN. Zu den Abhilfemaßnahmen zählen die Sperrung von USB-Schnittstellen, die Abkoppelung vom Internet, Firewalls sowie sichere Passwörter. Der Verein Deutscher Werkzeugmaschinenfabriken (VDW) hat dazu eine Broschüre für Maschinenbetreiber herausgegeben, die typische Angriffspunkte von Werkzeugmaschinen und Gegenmaßnahmen auflistet (Download unter: https://vdw.de/wp-content/uploads/2021/03/pub_IT-Sicherheit-an-Werkzeugmaschinen_VDW.pdf).

Auch viele Homeoffice-Arbeitsplätze verfügen in der Regel über keinen ausreichenden Virenschutz oder eine Firewall und keine konsequente Trennung zwischen geschäftlichen und privaten Anwendungen. Vom Homeoffice-Arbeitsplatz aus sollte auf Unternehmensdaten nur mit vom Unternehmen bereitgestellter Hardware und nur über sichere VPN-Verbindungen (Virtual Private Network) zugegriffen werden. Ein Mix aus privater und geschäftlicher Hardware-Nutzung und Datenhaltung sollte konsequent vermieden werden. Für die Kommunikation sollten nur vom Arbeitgeber autorisierte Messenger- oder Videokonferenz-Werkzeuge verwendet werden. Alle Homeoffice-Mitarbeiter sollten eine Sicherheitseinweisung erhalten und Sicherheitsregeln beachten, etwa bei der Nutzung von WLAN-Routern oder Internetdiensten etc. (siehe auch „Checkliste für Mitarbeiter – IT-Sicherheit im Home-Office“: www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Themen/checkliste-home-office_mitarbeiter.html).

Kein Schutz ist hundertprozentig

Es ist ein verbreiteter Irrglaube, dass nur große Unternehmen von IT-Angriffen betroffen sind. Gerade kleine und mittlere Unternehmen (KMU) sind für Angreifer als Zielgruppe attraktiv, weil meist weniger in die IT-Sicherheit investiert wird. Dadurch sind digitale Angriffe einfacher und Erfolg versprechender. Mangelnde IT-Sicherheit kann die Existenz von KMUs gefährden, weil auch sie praktisch vollständig von IT-Systemen abhängig sind. IT-Sicherheit kann man allerdings nicht kaufen. Sie ist vielmehr ein kontinuierlicher Prozess, der gestaltet, gelebt und kontinuierlich angepasst werden muss, aber häufig mit anderen Interessen kollidiert. Deshalb kommt es in der Praxis immer wieder zu gravierenden Sicherheitsmängeln – etwa wenn wichtige Software-Updates nicht aufgespielt werden, weil man Inkompatibilitäten mit vorhandenen Systemkomponenten fürchtet oder den Zeitaufwand scheut.

Fazit: Einen hundertprozentigen Schutz gibt es nicht. Dennoch lassen sich Risiken minimieren, wenn man sie kennt, Regeln befolgt und mit Hardware, Software, Daten, E-Mails und anderen Internetdiensten sicherheitsbewusst umgeht. Wichtig ist vor allem die Aufklärung der Mitarbeiter. Dazu gibt es inzwischen zahlreiche, speziell auf KMUs zugeschnittene Beratungs- und Schulungsangebote.

Beratung und Schulung

Zur Vorbeugung von IT-Sicherheitsvorfällen gibt es inzwischen zahlreiche, speziell auf KMUs zugeschnittene Beratungs- und Schulungsangebote, beispielsweise von den Bitkom-, IHK-, TÜV- oder Würth-Akademien oder dem Mittelstand-Digital Zentrum Handwerk – teilweise mit der Möglichkeit, auch IT-Angriffe zu simulieren, um so Schwachstellen im Unternehmen ausfindig zu machen und im Anschluss Risiken zu minimieren. Für eine Bestandsaufnahme der IT-Sicherheit nehmen Experten, beispielsweise der Würth-Akademie, auch technische Stichproben, Betriebsbegehungen, Befragungen der Verantwortlichen sowie umfangreiche Dokumentationen und Auswertungen vor. Im Rahmen eines Penetrationstests werden anschließend das IT-System des Betriebs geprüft und dabei aufgedeckte Risiken für das Unternehmen bewertet. Mit den identifizierten Risiken und spezifischen Empfehlungen für Maßnahmen kann der Betrieb anschließend gezielt, ggf. mit der Unterstützung externer IT-Spezialisten, die IT-Sicherheit im Unternehmen optimieren.

IT-Notfallplan: Was tun im Fall der Fälle?

Oberstes Ziel bei einem IT-Sicherheitsvorfall ist es, den IT-Betrieb mit allen Komponenten, Anwendungen und Prozessen schnell wiederherzustellen. In einem Notfallhandbuch sollten dazu Kontaktdaten von Ansprechpartnern, Verantwortlichkeiten, organisatorische und technische Maßnahmen, Handlungsabfolgen zur Wiederherstellung ausgefallener Funktionen sowie die aktuelle IT-Infrastruktur dokumentiert werden. Um weitere Schäden zu verhindern, sollten betroffene Computer und Server vom Netzwerk und vom Internet getrennt, aber nicht ausgeschaltet werden sowie ggf. laufende Backups gestoppt werden. Anschließend sollten Beweise gesichert (Logfiles sichern, Bildschirm fotografieren) und ein Ereignisprotokoll mit Datum und Uhrzeit geführt werden. Danach sollten Fragen geklärt werden: Was ist passiert? Wem ist es wie aufgefallen? Welche Auswirkungen kann es auf das Unternehmen, seine Dienstleistungen und Kunden haben? Welcher Handlungsbedarf ergibt sich daraus? Unternehmen, die personenbezogene Daten verarbeiten, müssen zuständige Datenschutzbeauftragte und Kunden informieren.

Weitere Infos und Beratung:

www.bsi.bund.de/DE/IT-Sicherheitsvorfall/

it-sicherheitsvorfall_node.html

Link- und Literaturtipps*

www.bitkom.org Themen, Datenschutz & Sicherheit

www.bmwk.de Cybersicherheit im Mittelstand

www.bsi.bund.de Bundesamt BSI

www.heise.de/security Security-Portal Heise-Verlag

www.mittelstand-digital.de Wissenspool, IT-Sicherheit für KMU

www.trojaner-info.de Aktuelle Bedrohungen etc.

www.wikipedia.de Suche: Internetkriminalität etc.

Bundesamt für Sicherheit in der Informationstechnik (BSI. Hrsg.): Cyber-Sicherheit für KMU, Eigenverlag, Bonn, 2023, Download: www.bsi.bund.de, Suche: „Cyber-Sicherheit für KMU“

Bundesverband Metall (Hrsg.): Checklisten IT-Sicherheit, Eigenverlag, Essen, Download: www.metallhandwerk.de/it-sicherheit

Mittelstand 4.0-Agentur Prozesse (Hrsg.): IT-Sicherheitsmanagement in kleinen und mittleren Unternehmen, Eigenverlag, Magdeburg, 2017, Download: www.mittelstand-digital.de, Wissenspool, IT-Sicherheit für KMU

* Ohne Anspruch auf Vollständigkeit